作者:快乐星期八2012_846 | 来源:互联网 | 2023-09-13 18:29

篇首语:本文由编程笔记#小编为大家整理,主要介绍了《CISP》业务连续性相关的知识,希望对你有一定的参考价值。

本系列是学习《CISP》中易混淆点的记录,文章顺序是按照教材讲解而定

目录

- 一、概述

- 二、BCM

- 三、BCP

- 四、BIA

- 五、信息安全应急响应

- 六、灾备恢复

- 1、DRP灾备恢复计划

- 2、灾备指标

- (1)RPO 恢复点目标

- (2)RTO 恢复时间目标

- 3、灾难恢复技术

- (1)存储技术

- DAS 直接附加存储

- SAN存储区域存储

- NAS网络附加存储

- (2)备份技术

- 4、灾难恢复策略

- (1)国际标准SHARE78

一、概述

业务连续性计划和灾难恢复计划能够确保组织机构持续的生存,帮助他们降低灾难对业务持续运营的影响以及快速恢复正常的业务运营

业务连续性BC

业务连续性管理BCM

业务连续性计划BCP

灾难恢复计划DLP

二、BCM

业务连续性管理,找出组织有潜在影响的威胁及其对组织业务运行的影响,通过有效响应措施保护组织的利益、信誉、品牌和创造价值的活动,并为组织提供建设恢复能力框架的整体管理过程

生命周期

- BCM需求、组织和管理里程序的确定

- 熟悉和理解业务、确定关键业务流程和关键因素:

明确业务目标、风险分析RA、业务冲击分析BIA,确定关键业务恢复的优先顺序及恢复时间目标RTO… - 制定业务持续策略

需要综合分析恢复目标、所需资源、技术手段、投资成本、管理方式等,形成组织BCM策略,过程层面BCM策略,资源恢复BCM策略三个层次的业务持续性策略 - 开发并执行业务持续计划:BCP业务连续性计划、RRP资源恢复计划、DRP灾难恢复计划、BRP业务恢复计划、ERP应急反应计划、HRP人力资源计划…

- BCM意识培养和建立

- BCM计划演练、维护、审计

三、BCP

主要处理不确定性和偶然性,关键在于尝试考虑可能发生的灾难,通过评估潜在的破坏和损失,对可能发生的灾难进行分类和排定邮箱次序,指定可行的解决方法,减少损失,保障关键业务可持续运行

四、BIA

业务影响分析,可以确定组织持续运行的关键资产,以及对这些资产的威胁,同时评估每种威胁实际出现的可能性、对业务的影响

MTD 最大允许中断时间

- 自中断开始,业务需要被恢复的最大期限

- 业务需要回复到的最低水平

- 回复到正常水平的时间跨度

RTO 恢复时间目标

指当中断时间发生时,可以实际恢复功能的时间量

要求:RTO

五、信息安全应急响应 应急响应:组织为了应对突发/重大信息安全时间的发生所做的准备,以及在时间发生后采取的措施

信息安全时间定级:(4级)1级——特别重大

6个阶段:准备、检测、遏制、根除、恢复、跟踪总结

-

准备:

确定重要资产和风险,实施针对风险的防护措施

编制和管理应急响应计划

建立和训练应急响应组织和准备相关资源

-

检测:

(1) 目的:确认时间是否真的发生,之后判定问题所发生的领域以及对当前造成的危害和影响范围,以及发展的速度和进一步的威胁

(2)工作:

检测、报告、信息收集

确定事件类别和级别

初步动作和响应:激活和增强审计功能、迅速备份完整系统,记录所发生的事件、评估时间的影响范围,事件通报

-

遏制:

(1)目的:限制事件影响的范围,限制潜在的损失和破坏,避免事件审计

(2)工作:

启动应急响应计划

响应方式:恢复运行、在线响应、离线响应、识别攻击者、起诉或惩戒

遏制行动:完全关闭所有系统、拔网线、修改所有防火墙和路由器的过滤规则,拒接来自发起攻击的嫌疑主机的所有流量,封锁或删除被攻破的登录账号

提高系统、服务、网络行为的监控级别

投放诱饵服务器作为陷阱、关闭服务

反击攻击者服务器

-

根除

消除或阻断攻击源

找到并消除系统的脆弱性、漏洞

修改安全策略

格式化被恶意程序感染的介质

-

恢复

按照应急响应计划做了事先制定的业务恢复优先顺序和恢复步骤,顺序恢复相关的系统,按照BIA确定

-

跟踪总结

跟踪系统恢复后的安全状况,编制报告

“谁主管谁保障、谁保障谁处置、谁处置谁报告”

六、灾备恢复 业务持续性计划BCP关注在基础损失功能和资源减少或受限情况下维持业务操作,只要维持组织执行关键工作任务能力的连续性BCP就可以运行,如果这种连续性遭到破坏,那么业务过程就会停止,组织进入灾难模式,则需要DRP帮助组织恢复运营

1、DRP灾备恢复计划

2、灾备指标

(1)RPO 恢复点目标

RPO指在业务恢复后的数据与最新数据之间的差异程度

衡量指标:时间

差异主要与数据的备份频次有关,备份频次越高,业务发生故障时丢失的数据越少

RPO值越小,灾备性能越好

RPO=0,数据实时备份,不会丢失

(2)RTO 恢复时间目标

RTO指系统发生故障到恢复业务所需时间,即容许服务终端时间

RTO值越小,系统从故障中恢复的时间越短,从灾难中恢复能力越权

RTO=0,则服务不会中断

RTO和RPO都为0是最完美的解决方案

3、灾难恢复技术

(1)存储技术

DAS 直接附加存储

DAS也成为服务器附加存储SAS,通过服务器、客户机的IO接口进行数据传输的存储设备

DAS是硬件的堆叠,本身不带任何的操作系统,是计算机系统的扩展,占用主机性能

容易实现大容量存储,存储性能较高,实施较为简单

SAN存储区域存储

使用网状通道技术,允许任何类型的服务器连接到任意的存储阵列,光线交换,性能高,成本高,服务器物理分散时实施难度较大

NAS网络附加存储

直接使用网络接口将存储设备与网络进行连接,本身是一台计算机,有自身的操作系统。

易于安装、部署、管理、不占用服务器资源,跨平台使用

即插即用‘性能相对较差,使用网络,可能影响网络流量

不适合大型数据库等对数据库操作要求较高的系统

对比:

- DAS 直接附加存储 优点:数据分散、风险分散,缺点:存储空间利用率低,不利于统一管理

- NAS 网络附加存储 优点:数据集中、节省空间,缺点:占用网络带宽、存储中心存在单点故障

- SAN 基于NAS,基于高速网络、多备份中心

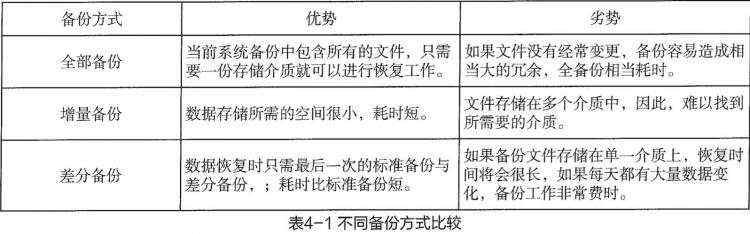

(2)备份技术

对数据进行大量修改时:先一次全备份

数据经常修改时:增量备份

差分备份可以把文件恢复过程简单化

全备份+增量备份/差分备份 可以用最少介质存放需要长期保存的数据

4、灾难恢复策略

(1)国际标准SHARE78

7级:0~6

- 0级:无异地备份,容灾只在本地进行

- 1级:简单异地备份,将关键数据备份到其他介质上,然后将备份介质保存在异地,异地没有任何北风系统,无灾难恢复计划

- 2级:热中心备份

- 3级:电子传输备份,通过网络将关键数据传输到异地的灾难中心备份

- 4级:自动定时备份,自动化备份管理软件备份

- 5级:实时数据备份

- 6级:数据0丢失 ,本地异地同步提交数据